«Лаборатория Касперского» рассказала об обнаруженной волне целевых атак на оборонные предприятия и государственные учреждения Афганистана, России и ряда стран Восточной Европы.

Всего в ходе расследования специалисты выявили атаки более чем на дюжину организаций. Предположительно, целью злоумышленников был кибершпионаж.

Эксперты предполагают, что выявленная серия атак, возможно, связана с деятельностью китайскоязычной кибергруппы TA428. В ней применялись новые модификации известных ранее бэкдоров.Атакующим удалось в ряде случаев полностью захватить IT-инфраструктуру. Для этого они использовали хорошо подготовленные фишинговые письма. В них содержалась внутренняя информация, не доступная в публичных источниках на момент её использования злоумышленниками, в том числе Ф. И. О. сотрудников, работающих с конфиденциальной информацией, и внутренние кодовые наименования проектов. К фишинговым письмам были прикреплены документы Microsoft Word с вредоносным кодом, эксплуатирующим уязвимость CVE-2017-11882. Она позволяет вредоносной программе без дополнительных действий со стороны пользователя получить управление заражённой системой, от пользователя даже не требуется включать выполнение макросов.

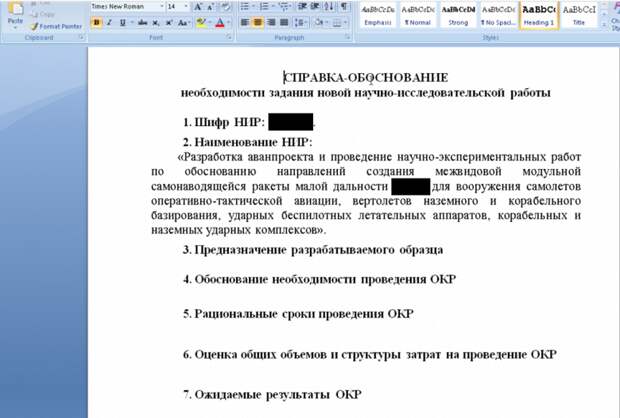

Фрагмент содержания вредоносного документа В качестве основного инструмента развития атаки злоумышленники использовали утилиту Ladon с возможностями для сканирования сети, поиска и эксплуатации уязвимостей, кражи паролей. На финальном этапе они захватывали контроллер домена и далее получали полный контроль над интересующими злоумышленников рабочими станциями и серверами организации.

Получив необходимые права, злоумышленники приступали к поиску и загрузке файлов, содержащих конфиденциальные данные, на свои серверы, развёрнутые в разных странах. Эти же серверы использовались для управления вредоносным ПО.

Свежие комментарии